Bir Hive fidye yazılımı iştiraki, Cobalt Strike beacon da dahil olmak üzere çeşitli arka kapıları dağıtmak için ProxyShell güvenlik sorunlarına karşı savunmasız Microsoft Exchange sunucularını hedefliyor.

Oradan, tehdit aktörleri ağ keşfi gerçekleştirir, yönetici hesabı kimlik bilgilerini çalar, değerli verileri sızdırır ve nihayetinde dosya şifreleme yükünü dağıtır.

Ayrıntılar , müşterilerinden birine yönelik bir fidye yazılımı saldırısını araştırmak için çağrılan güvenlik ve analitik şirketi Varonis’ten geliyor.

Yaygın olarak kötüye kullanılan bir ilk erişim

ProxyShell , Microsoft Exchange Server’da güvenlik açığı bulunan dağıtımlarda kimlik doğrulaması olmadan uzaktan kod yürütülmesine izin veren bir dizi üç güvenlik açığıdır. Açıklar, açıklar kullanıma sunulduktan sonra Conti , BlackByte , Babuk , Cuba ve LockFile gibi fidye yazılımları da dahil olmak üzere birden fazla tehdit aktörü tarafından kullanıldı.

Kusurlar CVE-2021-34473, CVE-2021-34523 ve CVE-2021-31297 olarak izlenir ve önem derecesi 7,2 (yüksek) ile 9,8 (kritik) arasında değişir.

Güvenlik açıklarının Mayıs 2021’den itibaren tamamen yamalandığı kabul edilir, ancak bunlarla ilgili kapsamlı teknik ayrıntılar yalnızca Ağustos 2021’de kullanıma sunuldu ve bundan kısa bir süre sonra kötü niyetli istismar başladı [ 1 , 2 ].

Hive’ın bağlı kuruluşunun yakın tarihli bir saldırıda ProxyShell’den yararlanmada başarılı olması, savunmasız sunucuları hedeflemek için hala yer olduğunu gösteriyor.

Erişimden şifrelemeye

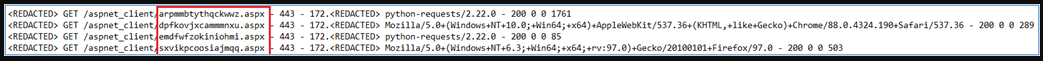

ProxyShell’in kötüye kullanılmasının ardından, bilgisayar korsanları erişilebilir bir Exchange dizinine dört web kabuğu yerleştirdi ve Cobalt Strike hazırlayıcılarını indirmek için yüksek ayrıcalıklarla PowerShell kodunu yürüttü.

Bu özel saldırıda kullanılan web kabukları, halka açık bir Git deposundan alındı ve yalnızca olası manuel denetimler sırasında algılanmayı önlemek için yeniden adlandırıldı.

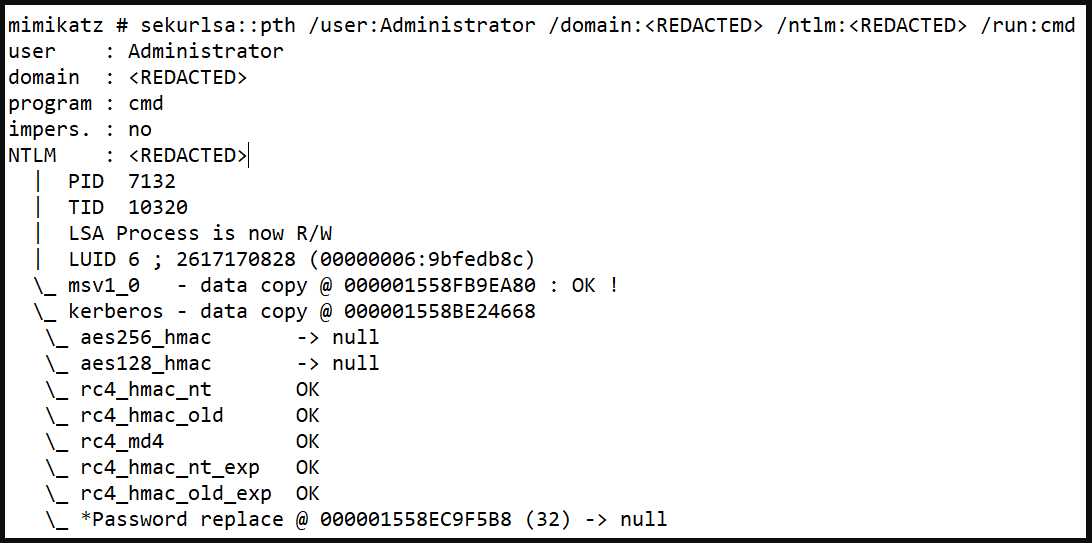

Oradan, davetsiz misafirler, bir etki alanı yöneticisi hesabının şifresini ele geçirmek ve yanal hareket gerçekleştirmek, ağdaki daha fazla varlığa erişmek için bir kimlik bilgisi hırsızı olan Mimikatz’ı kullandılar.

Ardından, tehdit aktörleri, kurbanı daha büyük bir fidye ödemeye zorlamak için en değerli verileri bulmak için kapsamlı dosya arama operasyonları gerçekleştirdi.

Varonis analistleri, bırakılan ağ tarayıcılarının kalıntılarını, IP adres listelerini, cihaz ve dizin numaralandırmalarını, RDP’leri yedekleme sunucularına, SQL veritabanları için taramaları ve daha fazlasını gördüler.

Ağ tarama yazılımının kötüye kullanılmasının dikkate değer bir örneği, tehdit aktörünün canlı ana bilgisayarları pingleyerek ve sonuçları bir metin dosyasına kaydederek numaralandırmak için kullandığı hafif bir araç olan “SoftPerfect” idi.

Son olarak ve tüm dosyalar sızdırıldıktan sonra, “Windows.exe” adlı bir fidye yazılımı yükü düştü ve birden fazla cihazda yürütüldü.

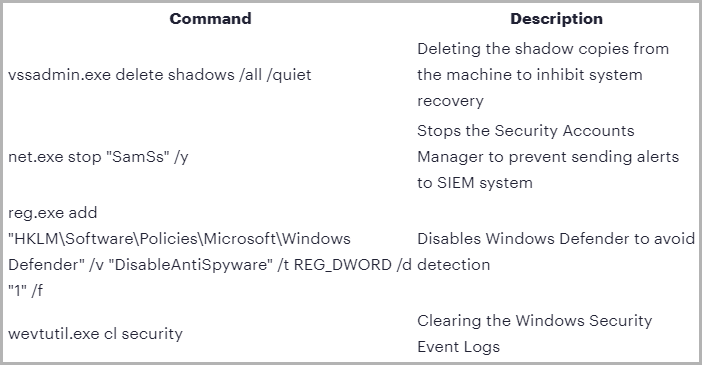

Kuruluşun dosyalarını şifrelemeden önce, Golang yükü gölge kopyaları sildi, Windows Defender’ı devre dışı bıraktı, Windows olay günlüklerini temizledi, dosya bağlama işlemlerini sonlandırdı ve uyarıları etkisiz hale getirmek için Güvenlik Hesapları Yöneticisini durdurdu.

kovan evrimi

Hive, Haziran 2021’de vahşi doğada ilk kez gözlemlendiğinden bu yana çok yol kat etti ve FBI’ın taktikleri ve uzlaşma göstergeleri hakkında özel bir rapor yayınlamasına neden olan başarılı bir başlangıç yaptı.

Ekim 2021’de Hive çetesi, Linux ve FreeBSD varyantlarını ekledi ve Aralık ayında saldırı frekansında en aktif fidye yazılım operasyonlarından biri haline geldi .

Geçen ay, Sentinel Labs’deki araştırmacılar, Hive tarafından kullanılan ve aktif gelişmeyi gösteren yeni bir yük-gizleme şaşırtma yöntemi bildirdiler.

Kaynak Microsoft Exchange servers hacked to deploy Hive ransomware